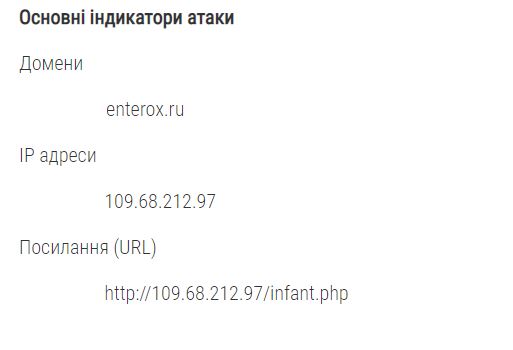

Совет национальной безопасности и обороны зафиксировал попытки распространения вредных документов через систему электронного взаимодействия органов исполнительной власти.

Совершенную кибератаку связывают с российскими хакерами, сообщила пресс-служба СНБО на ведомственном сайте.

"Целью атаки было массовое заражение информационных ресурсов государственных органов, поскольку именно с использованием этой системы осуществляется документооборот в большинстве органов государственной власти... Способы и средства реализации этой кибератаки позволяют связать ее с одной из хакерских шпионских группировок из Российской Федерации", говорится в сообщении.

Вредные документы содержали макрос, который при открытии файлов скрыто загружал программу для удаленного управления компьютером.

В ведомстве сообщают, что атака относится к так называемым supply chain attack, что означает цепочку поставок, при которой атакующие пытаются получить доступ к целевой организации не напрямую, а через уязвимость в инструментах и сервисах, которые она использует.

Наиболее известными такими атаками стали NotPetya в 2017 году, и Solorigate - кибершпионская операция РФ 2020-2021 года, которую сейчас расследуют в США.

Ранее президент Microsoft Брэд Смит, опираясь на данные компании, заявил о причастности России к кибератаке на американские ведомства и компании в декабре 2020 года, свидетельствует сообщение в комитете сената по разведке, трансляция слушаний велась на Youtube-канале программы PBS NewsHour.

"Сегодня мы имеем существенные доказательства, указывающие на российский след, и никаких признаков, которые бы привели к кому-то еще", — сказал Смит.

Глава компании по кибербезопасности Crowdstrike Джордж Курц сообщил, что у его корпорации нет данных о причастности Москвы к атаке. А руководитель фирмы по кибербезапосности FireEye Кевин Мандиа на слушаниях сказал, что при атаке хакеры использовали инструменты, похожие на те, которые использует РФ.

Также специалисты, занимающиеся кибербезопасностью Службы безопасности Украины пресекли деятельность хакерской группировки, которые за деньги обеспечивали клиентам несанкционированный доступ к мессенджерам, аккаунтам в соцсетях.

Хакеры также взламывали электронные почтовые ящики пользователей, сообщается на сайте СБУ.

Злоумышленники взламывали аккаунты мобильных мессенджеров и социальных сетей ряда должностных лиц Киевской области через подконтрольный виртуальный сервер. Задокументировано, что среди пострадавших от их действий - председатель одного из районных судов области.

По информации спецслужбы, владелец хостинга систематически выезжает за границу, в том числе в РФ. Его основной клиентурой были граждане РФ и украинские "частные детективы". Сейчас проверяется его возможная связь со спецслужбами страны-агрессора.

Стоимость услуг злоумышленника составляла до $3 тысяч в зависимости от сложности и объемов работы. Для анонимности расчеты производились в криптовалюте, а также на электронные кошельки запрещенных в Украине российских небанковских платежных систем.

В ходе обысков правоохранители изъяли компьютерное оборудование, банковские карты, образцы программного обеспечения, используемого для получения несанкционированного доступа. Все они будут направлены на экспертизу.

Войти с помощью Google

Войти с помощью Google